In dit blog gaan we in op de geschiedenis en ontwikkelingen van malware. Ook bespreken we de toekomst van malware.

Malware is een term die we dagelijks tegenkomen. In het nieuws, op fora, tijdens onze security analyses. Klanten vragen ons regelmatig naar de gevaren van malware en de noodzakelijke maatregelen. Maar wat is malware nu eigenlijk?

Wat velen niet weten is dat malware geen nieuw fenomeen is waar cybercriminelen pas enkele jaren gebruik van maken. Malware bestaat al meer dan 48 jaar!

Malware; een term die tegenwoordig vaak voorbij komt. Daardoor lijkt het iets van de laatste tijd, maar dat is een misvatting. Het bestaat namelijk al sinds begin jaren 70 van de vorige eeuw. Voordat we wat uitgebreider op de geschiedenis vegen we eerst een prangende vraag van tafel: 'Wat is malware nu eigenlijk?'

De term malware is een samenvoeging van malicious en software, vrij vertaald: kwaadaardige software. Een verzamelterm voor software die wordt ingezet om computersystemen binnen te dringen, deze te verstoren en data buit te maken.

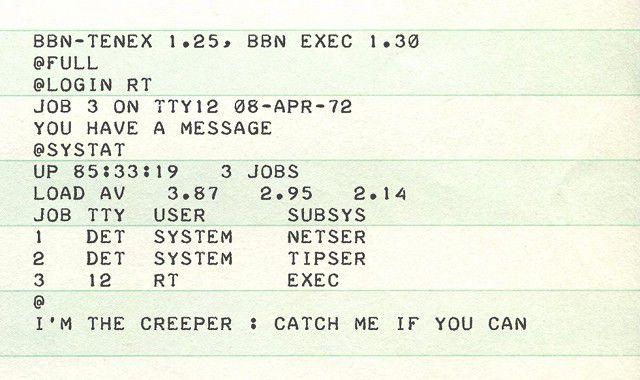

I'M THE CREEPER

In 1971 zag het eerste zelf replicerende programma de wereld, onder de naam Creeper verspreide deze worm zich over het ARPANET gebruikmakend van het TENEX OS. Creeper code was nog redelijk beschaafd door op de geinfecteerde systemen alleen een melding weer te geven (I'M THE CREEPER : CATCH ME IF YOU CAN).

Van prestige naar verdienmodel & politiek

Van de jaren 70 t/m 90 waren ontwikkelaars van malware vooral bezig met het vergaren van prestige. Zij wilden vooral hun skills tonen. Het ging om erkenning. Om wie de expertise had om de kleinste, meest efficiente code te maken, wie het meest innovatief was, wie de meeste infecties kon bereiken met als uiteindelijk doel deze kennis te delen in groepen van gelijkgestemden. Tijdens de hoogtijdagen waren er ruim 100 groepen met bijbehorende magazines. Hoewel er behoorlijk wat coders betrokken waren, was het wereldje toen redelijk besloten.

Geïnteresseerden moesten de weg kennen en van wanten weten om aan informatie te kunnen komen en de verkregen informatie te kunnen gebruiken. Er verschenen halverwege de jaren '90 wel een aantal virus generators die na een aantal keuzes de gewenste code genereerden, maar zelfs daar was diepgaande technische kennis nodig om de code om te zetten naar een uitvoerbaar bestand.

De hoofdzakelijke doelen die we nu zien, zijn spionage en ordinair geld verdienen. Er zijn verschillende gevallen bekend van ransomware waar software bestanden en zelfs hele schijven versleuteld om een geldbedrag van het slachtoffer te ontvangen. Wannacry, Petya en SamSam zijn een aantal goed geslaagde exemplaren die de krantenkoppen haalden. Het Stuxnet uit 2010 is een duidelijk voorbeeld dat ook overheden malware inzetten om een doel te bereiken. Wat de bron van Stuxnet is, is vooralsnog alleen giswerk. Het is wel duidelijk dat het doel het saboteren van het atoomprogramma in Iran was. NotPetya is ook een voorbeeld waar het er sterk op lijkt dat deze malware in opdracht van een bepaalde overheid is ingezet om sporen van spionage te wissen.

De toekomst van malware

We kunnen nog heel veel problemen met malware verwachten. IOT speelt een steeds grotere rol in in ons dagelijks bestaan, niet alleen de smart watches en smart televisies die zich aansluiten op het internet maar ook onze verlichting, de energiestromen in ons huis, van zonnepaneel tot thermostaat, de auto en wie weet wat nog meer?

Onze specialisten hebben jarenlange ervaring met het analyseren van malware. Door onze diepgaande technische kennis zijn wij als geen ander in staat om u te adviseren over het voorkomen van malware besmettingen.

Neem gerust contact met ons op, dat kan telefonisch op 088 - 627 0100, of per mail op info@quividet.nl.