Introductie

Stel je eens voor welke data je kwijt raakt

wanneer je USB stick uit je zak valt of gestolen wordt.

Er kunnen belangrijke of persoonlijke documenten of foto’s op staan. Mogelijk zelfs prive gegevens die voor identiteitsfraude gebruikt kunnen worden. In deze blog gaan we doornemen hoe we onze gegevens kunnen beschermen.

Disk encryptie

Met disk encryptie kan een ongeauthoriseerd persoon geen toegang krijgen tot de data op een volume, dit kan bv een USB memory stick zijn of USB hard drive, maar ook een interne harde schijf.

Er zijn diverse methodes om disk encryptie toe te passen, sommige mensen willen bijvoorbeeld hun volledige schijf voorzien van encryptie, voornamelijk op laptops. Daarvoor zijn diverse programma’s zoals LUKS beschikbaar, in deze blog gaan we echter doornemen hoe we hier mee kunnen beginnen met een USB memory stick.

Er zijn een paar zaken waar we op letten bij het kiezen van de juiste software om onze USB memory stick te encrypten. Het was lang een probleem dat een Windows systeem een met Linux encrypted volume niet kon gebruiken. Door de juiste software te kiezen is dit echter geen probleem. Meestal is het lezen van versleutelde data zonder verlies in snelheid, het schrijven kost wel wat tijd, echter is dat afhankelijk van je systeem en drive.

Systeem

Linux (Ubuntu/Debian)

Software

Veracrypt

USB Volume

Een USB schijf of stick

Encrypted volume aanmaken

LET OP: Deze procedure verwijdert alle bestanden van de USB schijf of stick!

Voorbereiding: voor het opzetten van een encrypted volume hebben we een wachtwoord nodig, en een random string met minimaal 320 random karakters.

Bedenk een stevig wachtwoord, wij van Quividet raden het gebruik van wachtwoordzinnen aan, een lang wachtwoord is vele malen lastiger te kraken tenslotte.

Om aan de 320 random karakters gemakkelijk te komen voeren we het volgende commando uit in de shell:

$ cat /dev/urandom | tr -dc 'a-zA-Z0-9' | fold -w 320 | head -n 1

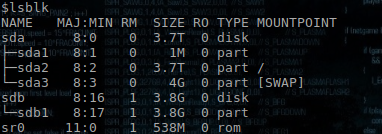

1. De procedure zal vragen om welk volume het gaat, met het 'mount' commando kunnen we zien hoe het aangesloten USB volume in ons systeem verschijnt, echter nadat we de drive encryptie hebben toegepast werkt deze methode niet meer. Een betere benadering om USB drives te zien is het ‘lsblk’ commando:

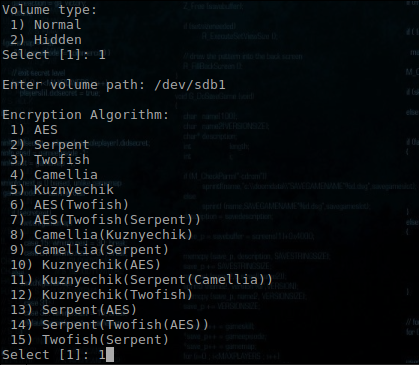

2. Het USB volume dat we gaan gebruiken in dit voorbeeld is /dev/sdb1, dit kan anders zijn op je eigen systeem. Onder een root account starten we ‘veracrypt -c’, het vraagt eerst om een Volume type, hier kiezen we Normal, gevolgd door het pad van de USB drive, /dev/sdb1.

3. Kies AES [1] voor het encryptie algorithme.

4. Voor het Hash algorithme kiezen we SHA-512 [1].

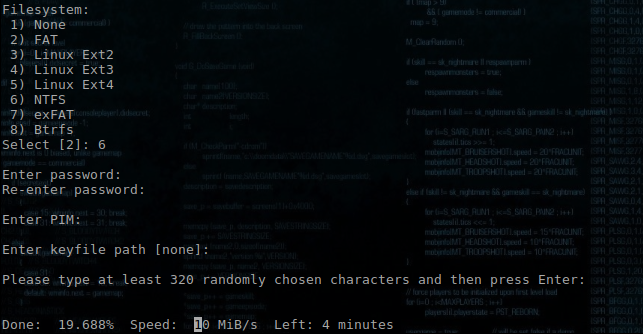

5. Als filesystem kiezen we NTFS, dit werkt onder Windows en Linux prima.

6. Voer de eerder gekozen wachtwoordzin in 2 maal.

7. De PIM code gebruiken we niet, sla deze vraag over door gewoon op enter te drukken.

8. Een keyfile gaan we ook niet gebruiken, standaard staat deze op [none], druk op enter om deze over te slaan.

9. Nu moeten we als laatste stap de (minimale) 320 karakters string invoeren:

Encrypted volume mounten

Om gebruik te gaan maken van het encrypted volume moeten we deze eerst mounten in het systeem.

1. Maak een nieuw mountpoint aan:

# mkdir /mnt/sdb1

2. Mount het volume:

# veracrypt -t -k "" --pim=0 --protect-hidden=no /dev/sdb1 /mnt/sdb1/

3. Voer het wachtwoord in van het volume.

4. Controleer of het volume gemount is:

# veracrypt -l

> 1: /dev/sdb1 /dev/mapper/veracrypt1 /mnt/sdb1

hier zien we ons volume staan, nu kunnen we bestanden plaatsen op het volume.

Encrypted volume unmounten

Net als een gewone USB drive willen we dit volume netjes unmounten voor we deze uit het systeem verwijderen. Dit kan met de ‘-d’ switch:

# veracrypt -d /dev/sdb1

Wilt u meer weten over encryptie, neem gerust contact met ons op.